Timthumb Zranitelnost vykresluje mnoho webů Wordpress Blocked Google

Wordpress Bezpečnostní / / March 17, 2020

Varování o malwaru Google začal objevovat po celém internetu začátkem tohoto měsíce a dokonce i nyní jsou weby stále infikovány autonomními internetovými skripty. Pokud provozujete web WordPress s vlastním prémiovým motivem, možná se vám při pokusu o návštěvu webu zobrazí výše uvedená zpráva (snad ne….). Problém spočívá v zranitelnosti nedávno objevené v populárním skriptu pro manipulaci s obrázky zvaném Timthumb. Skript je velmi oblíbený mezi prémiovými tématy WordPress, díky nimž je toto zneužití obzvláště nebezpečné, protože zneužívající kód je v přírodě už několik týdnů. Dobrou zprávou je, že budu zkoumat nejen to, jak zjistit, zda jste již byli infikováni, ale také to, jak napravit váš blog, aby se v první řadě zabránilo infikování.

Varování o malwaru Google začal objevovat po celém internetu začátkem tohoto měsíce a dokonce i nyní jsou weby stále infikovány autonomními internetovými skripty. Pokud provozujete web WordPress s vlastním prémiovým motivem, možná se vám při pokusu o návštěvu webu zobrazí výše uvedená zpráva (snad ne….). Problém spočívá v zranitelnosti nedávno objevené v populárním skriptu pro manipulaci s obrázky zvaném Timthumb. Skript je velmi oblíbený mezi prémiovými tématy WordPress, díky nimž je toto zneužití obzvláště nebezpečné, protože zneužívající kód je v přírodě už několik týdnů. Dobrou zprávou je, že budu zkoumat nejen to, jak zjistit, zda jste již byli infikováni, ale také to, jak napravit váš blog, aby se v první řadě zabránilo infikování.

Jak zkontrolovat, zda máte problém

Kromě toho, že se v Chromu zobrazí upozornění podobné výše uvedenému při návštěvě vašeho webu, existují dva jednoduché způsoby, jak zjistit, zda byla instalace aplikace WordPress infikována.

Prvním z nich je externí wordpress scanner navržený společností Sucuri: http://sitecheck.sucuri.net/scanner/

Druhým je skript na straně serveru, který nahrajete na svůj web a poté načtete z webového prohlížeče. Toto je k dispozici na adrese http://sucuri.net/tools/sucuri_wp_check.txt a bude muset být přejmenován po stažení podle pokynů Sucuri níže:

- Skript uložte do místního počítače klepnutím pravým tlačítkem na výše uvedený odkaz a uložte jej jako

- Přihlaste se na svůj web pomocí sFTP nebo FTP (doporučujeme sFTP / SSH)

- Nahrajte skript do kořenového adresáře WordPress

- Přejmenujte sucuri_wp_check.txt na sucuri_wp_check.php

- Spusťte skript pomocí vybraného prohlížeče - yourdomain.com/sucuri_wp_check.php - Ujistěte se, že změníte cestu URL k vaší doméně a kdekoli jste soubor nahráli.

- Zkontrolujte výsledky

Pokud skenery vytáhnou cokoli infikovaného, budete chtít infikované soubory přímo odstranit. Ale i když skenery ukazují „vše jasné“, pravděpodobně máte stále problém se skutečnou instalací časové osy.

Jak to opravit?

Nejprve, pokud jste tak ještě neučinili - zálohujte a stáhněte si kopii adresáře WordPress a databáze MySQL. Pokyny pro zálohování databáze MySQL naleznete v WordPress Codex. Vaše záloha může obsahovat nevyžádanou poštu, ale je to lepší, než začít od ničeho.

Poté vezměte nejnovější verzi timthumb na http://timthumb.googlecode.com/svn/trunk/timthumb.php

Nyní musíme zabezpečit nový timbthumb .php a zajistit, aby externí weby nemohly aktivovat spouštěcí skripty. Postupujte takto:

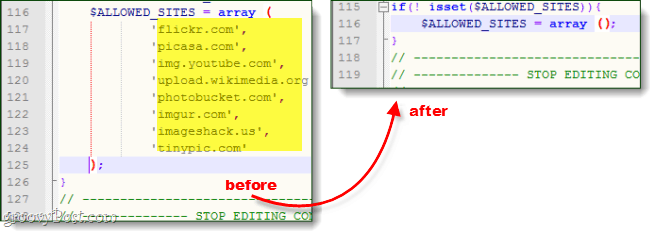

- Použijte textový editor jako Poznámkový blok ++ a přejděte na řádek 27 v timbthumb.php - Mělo by to číst $ enabledSites = array (

- Odstraňte všechny uvedené weby, například „imgur.com“ a „tinypic.com“

- Po odstranění všeho by měla být závorka nyní prázdná a uzavřená takto: $ enabledSites = array();

- Uložit změny.

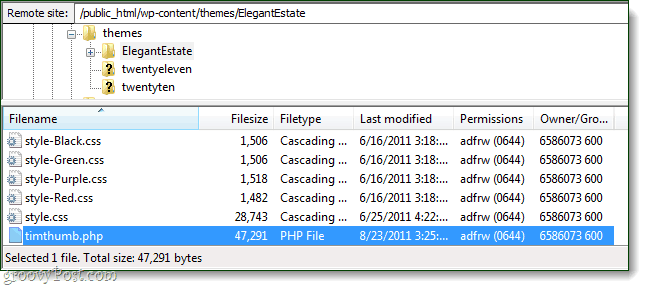

Dobře, nyní, když je váš nový skript timbthumb zabezpečený, budete se muset připojit k serveru vašeho webu přes FTP nebo SSH. Ve většině vlastních motivů WordPress, které používají timbthumb, je umístěn v wp-content \ themes \ [themename] složku. Odstraňte starý timbhumb.php a nahraďte jej novým. Pokud máte na svém serveru více než jednu kopii timbthumb, musíte je všechny nahradit - a to, že někdy budou jen zavolány thumb.php.

Jakmile na svém webovém serveru aktualizujete timbthumb a vymažete všechny soubory, které byly výše uvedenými skenery detekovány, můžete jít více či méně dobře. Pokud si myslíte, že byste mohli upgradovat trochu pozdě a možná jste již infikováni, měli byste okamžitě kontaktovat svého hostitele a požádat ho, aby provedl úplné AV skenování vašeho webového serveru. Doufejme tedy, že vám to pomůže opravit, jinak by bylo nutné vrátit se zpět k záloze.